自从有了公司发的PA-440之后,就一直想要测试下一代防火墙NGFW的能力。但是一直没想好是把SD-WAN放在网络边界处(现有架构),还是将NGFW放在边界。前后折腾了几次,影响到了家里网络的生产环境,导致领导上网卡顿、无法查看门铃/监控等生产环境故障,于是领导提出要求,必须重新规划家庭网络,不可以影响到领导的日常使用!

物理连线图

生产环境:(红线区域)

- 使用电信赠送的WiFi6路由器做拨号

- WiFi6信号给领导的设备和小朋友iPad使用

- 有线连接AppleTV和家中电视方便投屏

- 路由器LAN3接口连接一个小Hub,分线连接SD-WAN和NGFW,作为他们的WAN线路

- N100小主机上运行ESXi并跑两个VM,其中Win10作为家中常开的Jumphost

NGFW测试环境:

- ETH1和MGT分别接在Hub上,提供WAN和管理网络

- ETH3接一个无线路由器,设置成桥接模式,将有线转成无线

- 所有萤石云监控、360门铃、小米智能家居、天猫精灵连接这个专供IoT的WiFi信号

- ETH5连接NAS的Adapter2接口,作为Standby WAN

SD-WAN测试环境:

- ETH3接在Hub上,提供WAN和管理网络

- ETH1连接NAS的Adapter1接口,作为Active WAN

业务核心

Container Station

运行业务

- VaultWarden - 密码管理

- ADGuard - 内网DNS管理

- Lucky - 应用发布 & SSL证书

- WUD - 容器镜像更新监控

- MyIP - IP地址查询

- Uptime - 容器业务Status Page

- Trilium - 笔记软件

- Calibre - 电子书库

- KMS - Windows激活

- S-PDF - pdf文件管理

存储核心

File Station

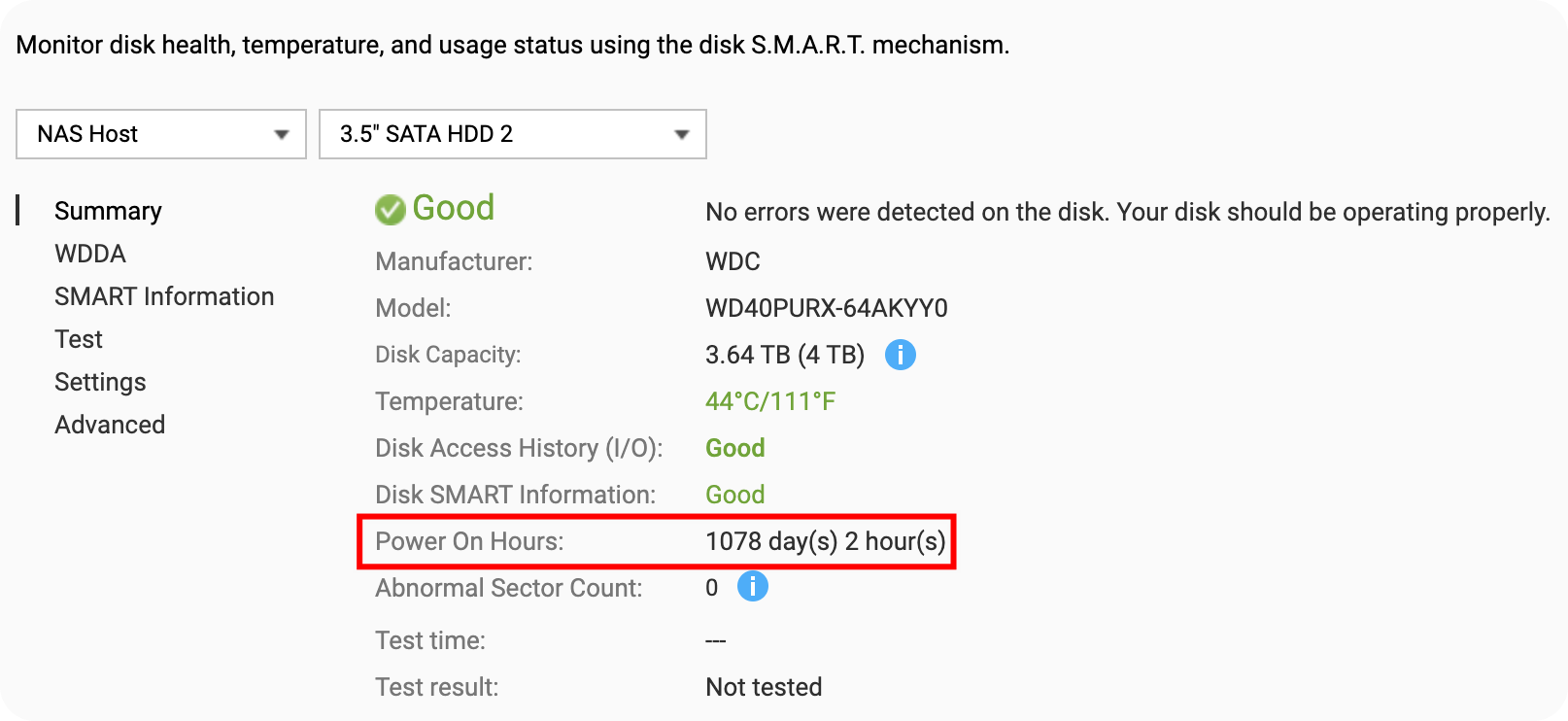

数据盘HDD2/3/4:

3块4T硬盘通过Raid 5做备份盘(已经运行3年)

威联通QNAP NAS

型号:TS464C

系统盘:Sumsung 256 SSD

数据盘HDD1:

1块8T硬盘直接Single部署做仓库盘

(已经运行5年)

需要改进

- 安全性:

- App基本都是采用简单的用户名/密码方式认证,仅有几个App支持2FA,目前的做法是在Lucky上增加Basic Auth来做一些简单的用户名/密码,没有SSO,会被暴力破解

- 目前针对这些Web应用,没有WAF保护和溯源

- 内网DNS还没有灵活利用好

- 高可用性还需设计