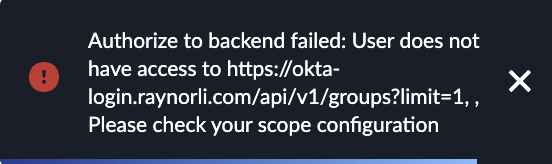

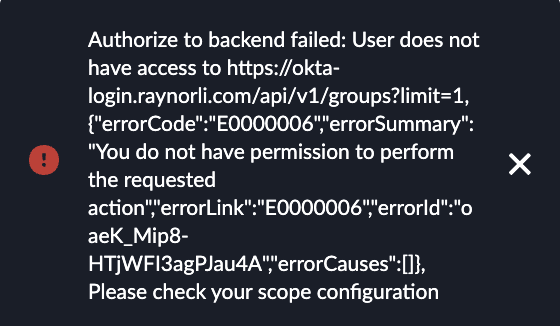

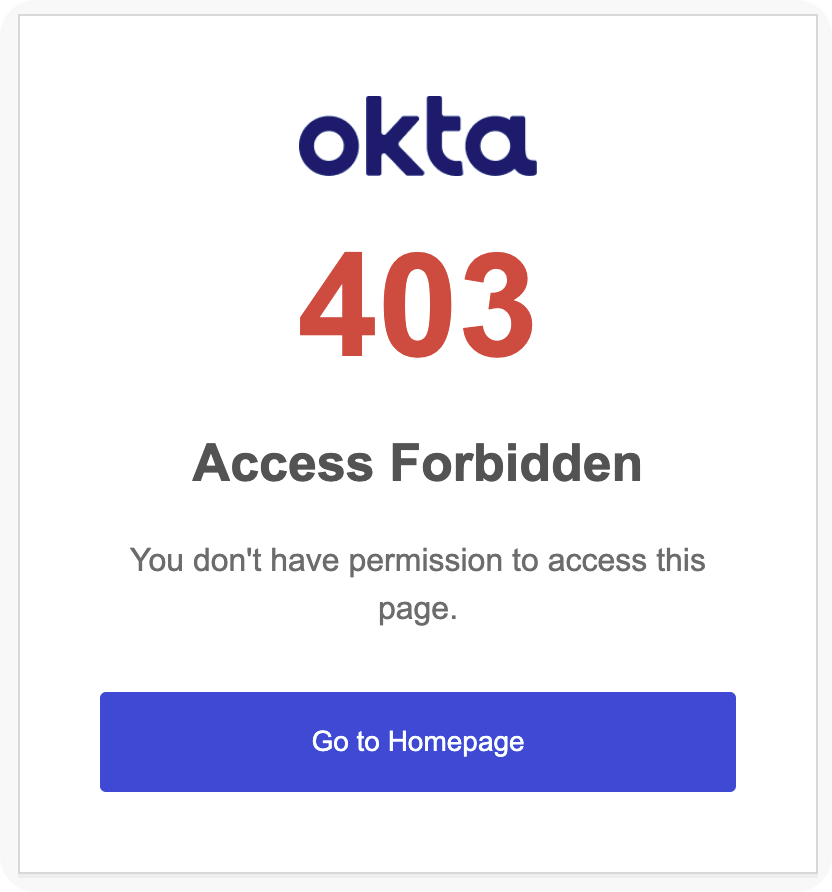

OKTA不需要科学上网,相反,使用科学上网时有可能出现403报错,建议关掉

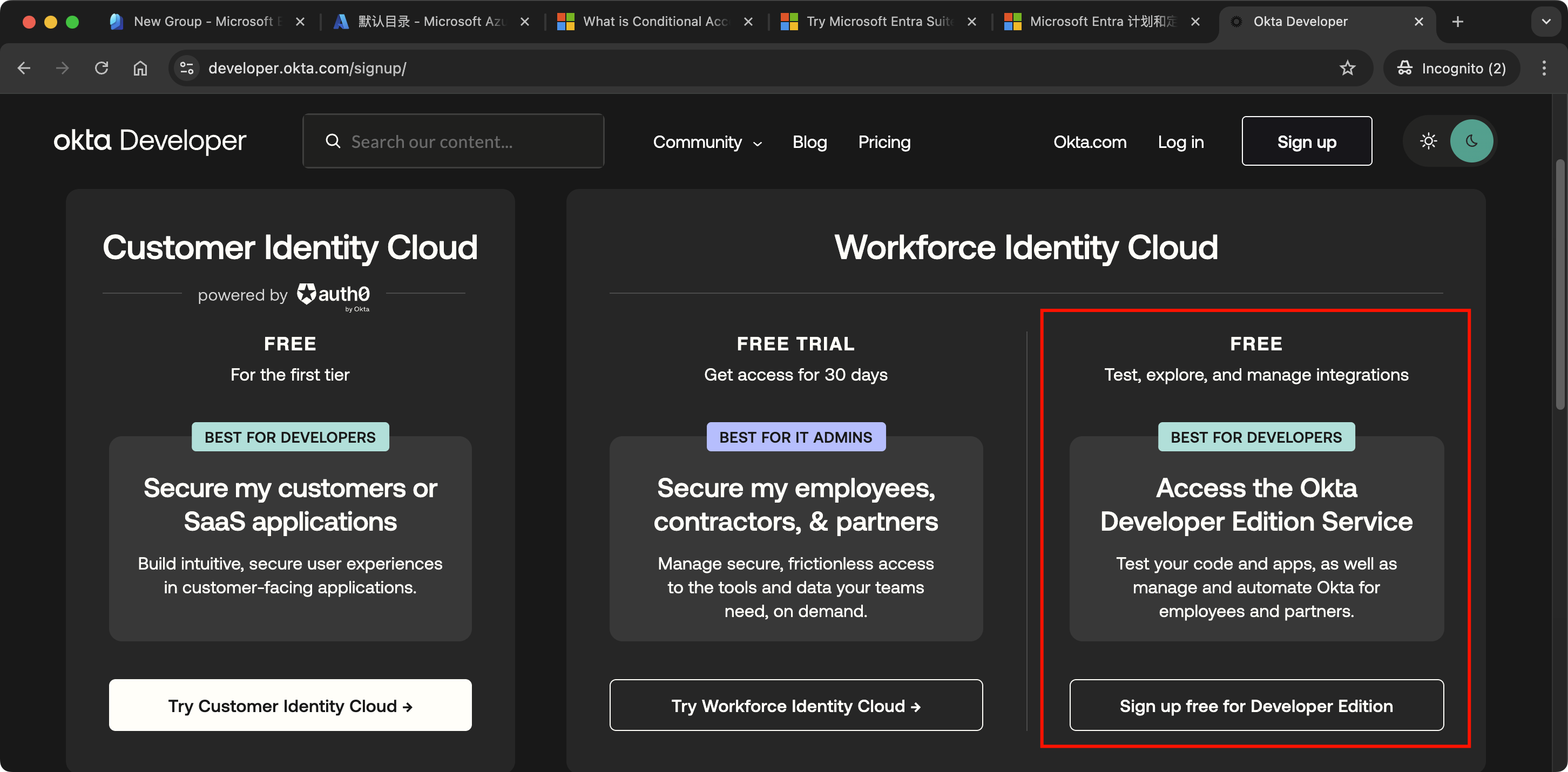

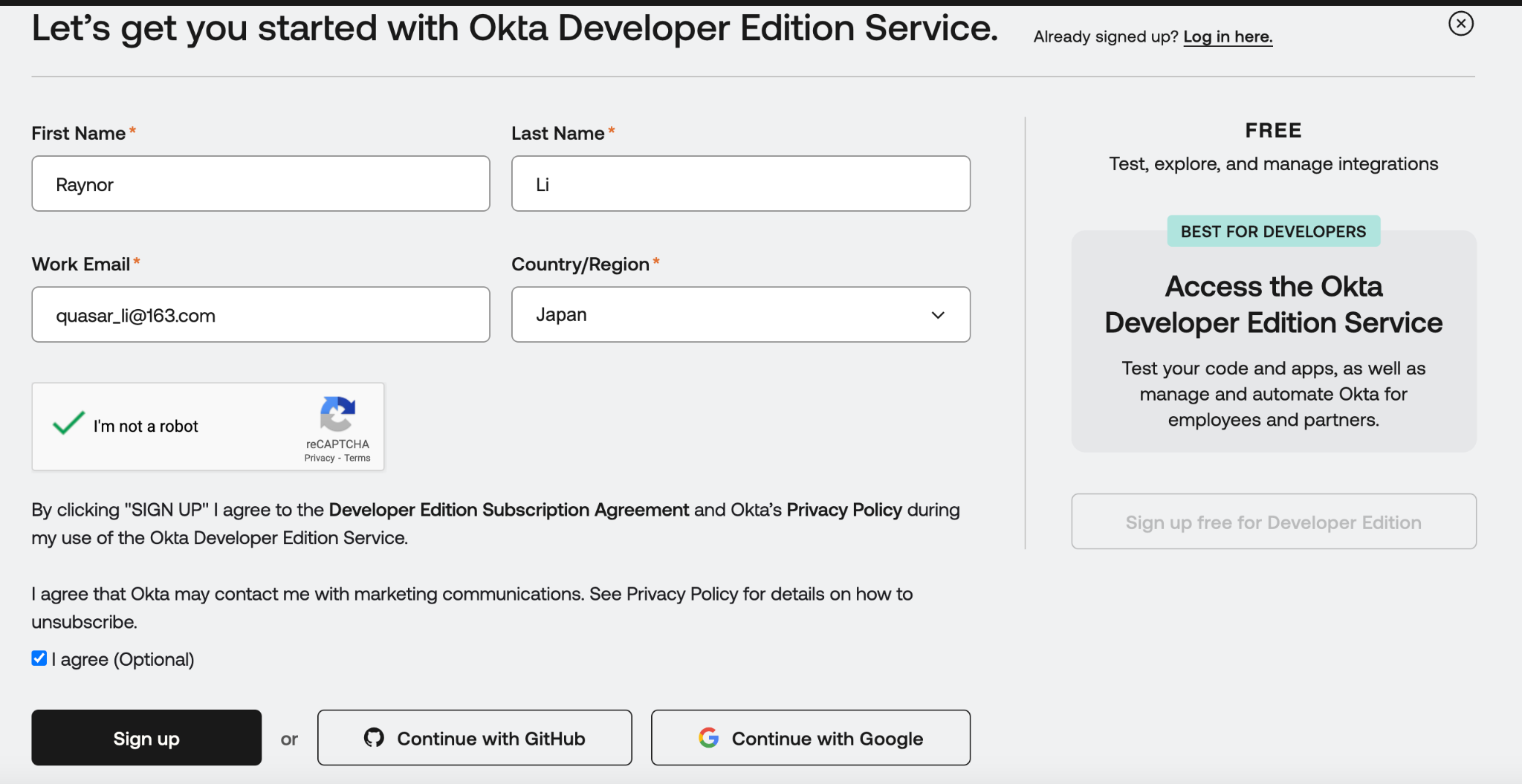

注册OKTA账户

OKTA准备工作

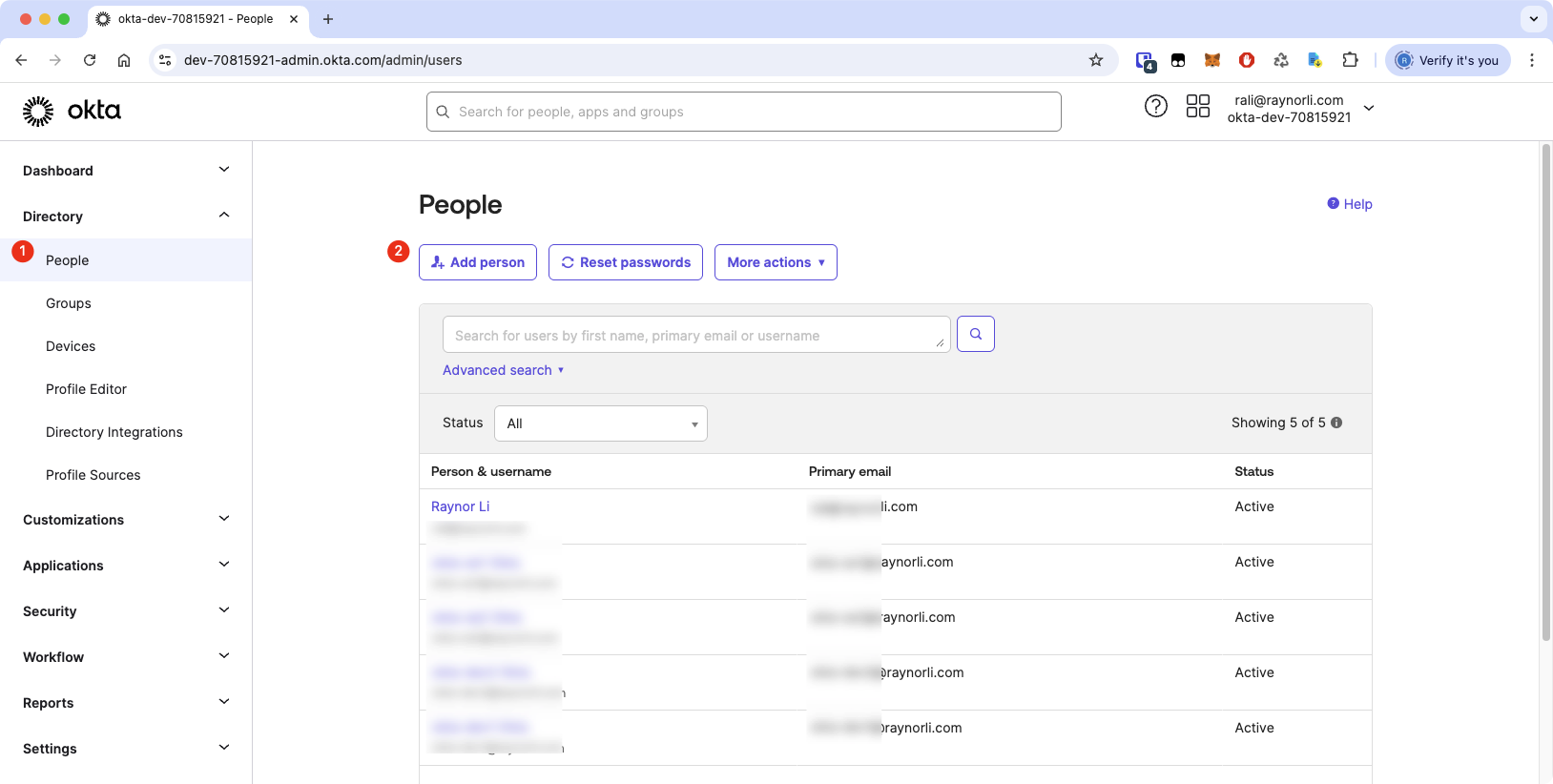

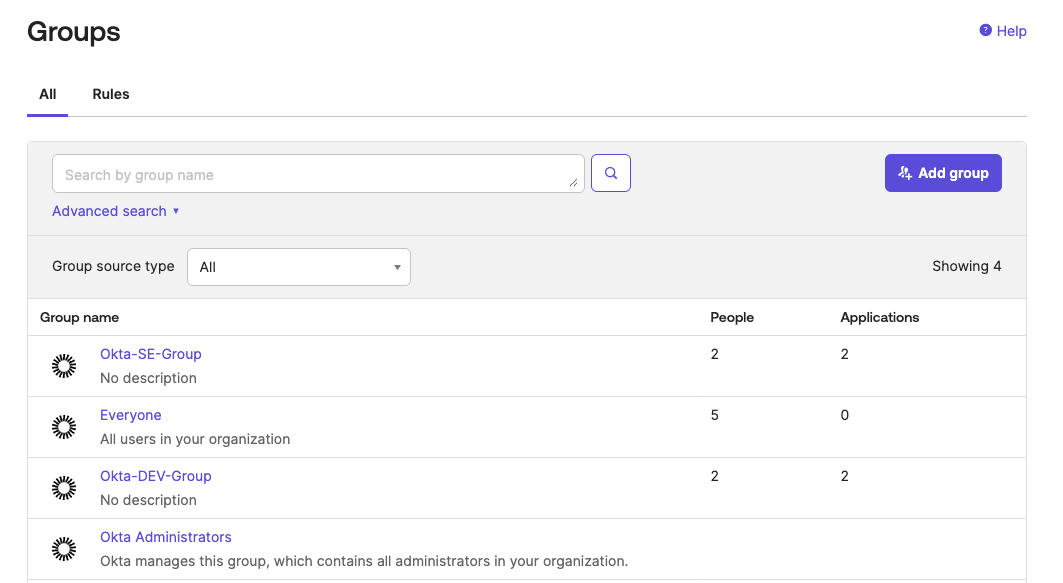

创建用户和组

进入Admin界面,切换到Directory,可以创建People或Group

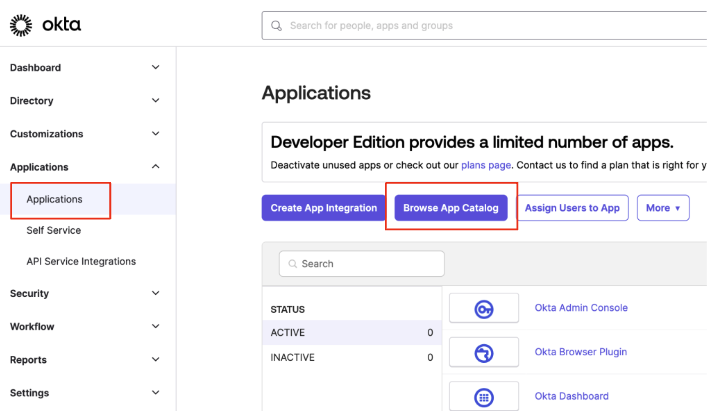

OKTA Application

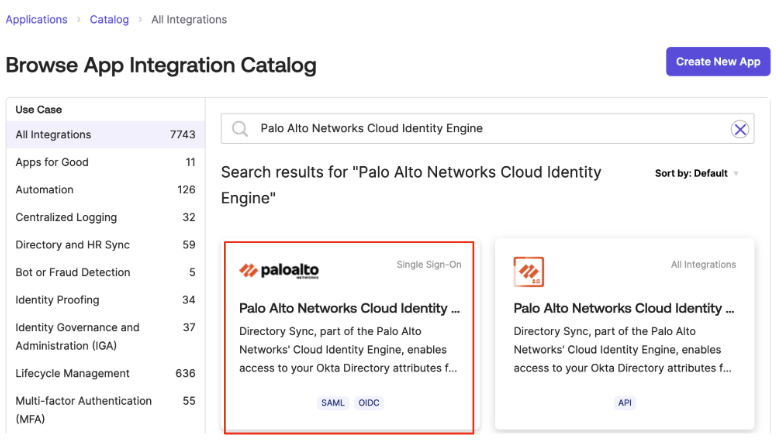

选择Applications,并浏览已有的App

搜索Palo Alto Networks Cloud

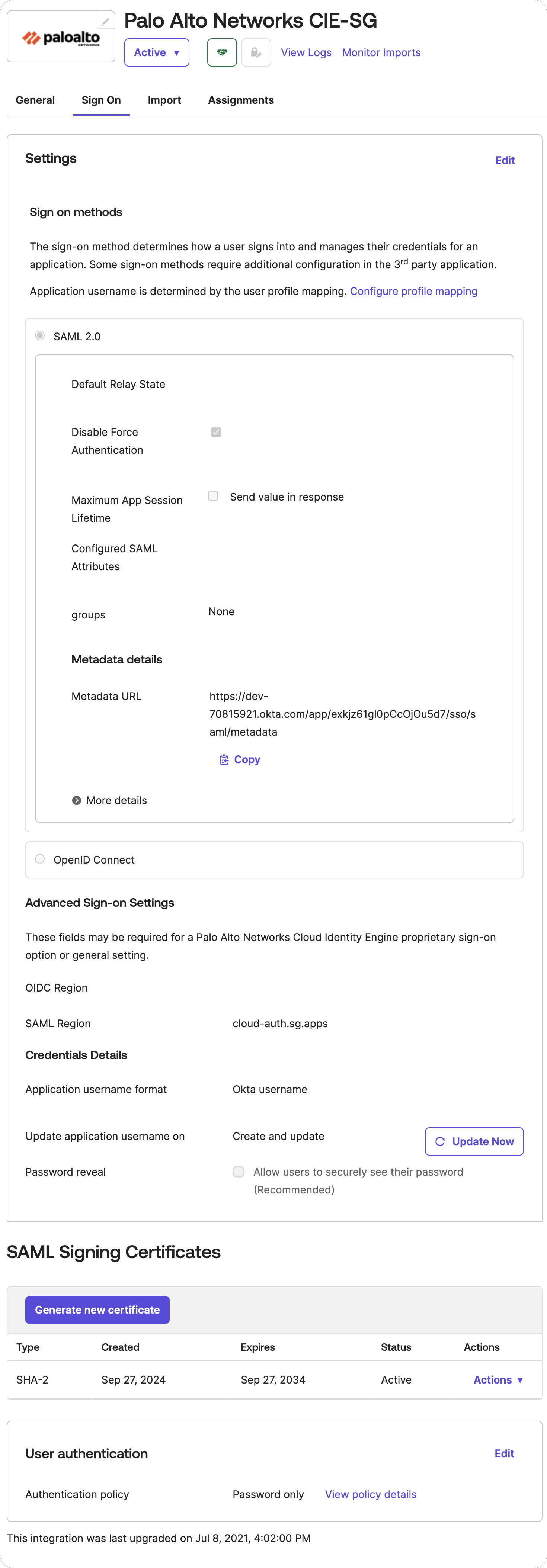

配置SSO参数,几个重要参数

- Metadata URL - 保留下来,后续复制进CIE

- SAML Region - 根据CIE位于的区域,输入对应的URL

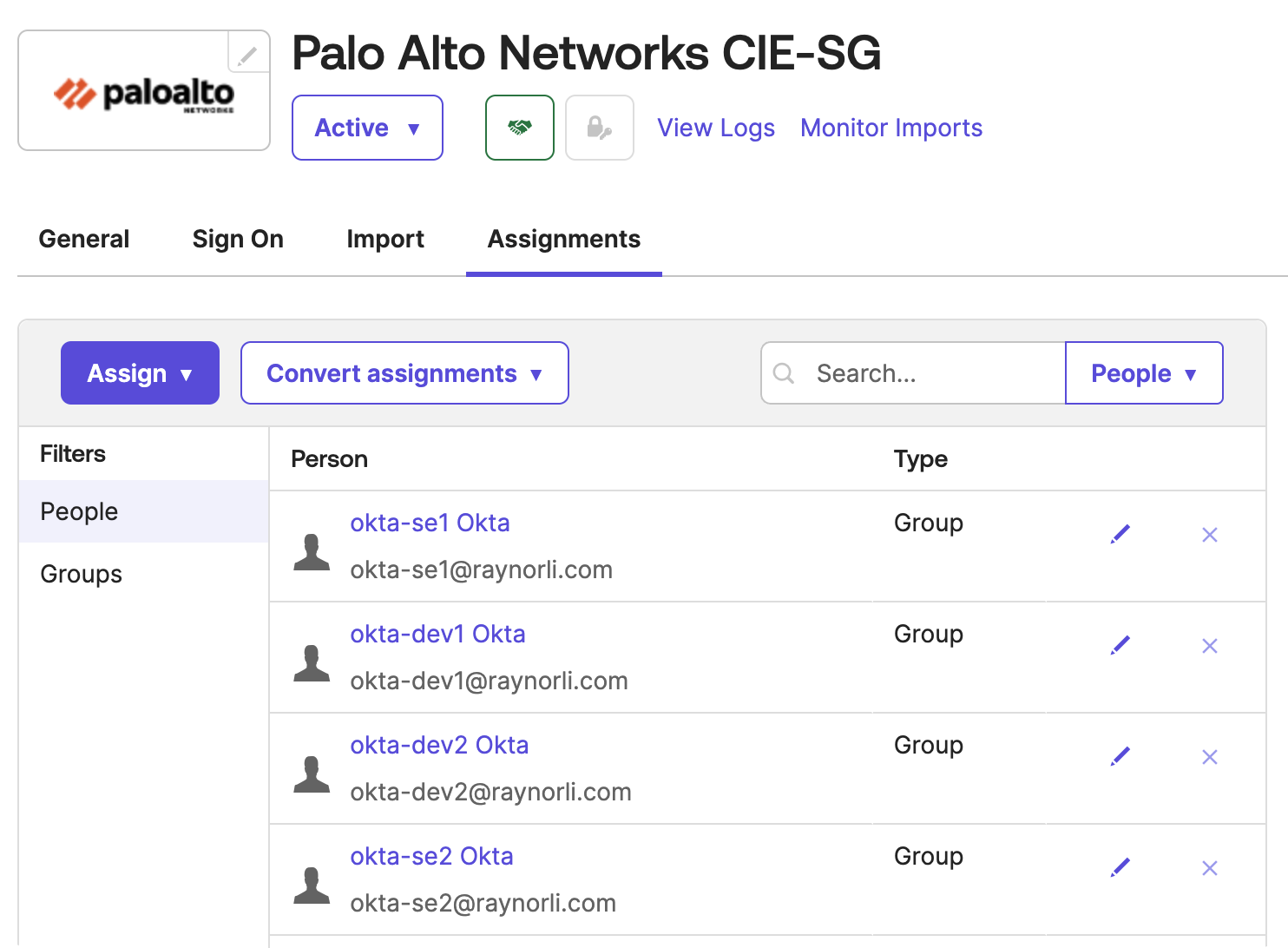

把对应的测试用户和测试组放入这个App

PA CIE集成

配置CIE认证服务

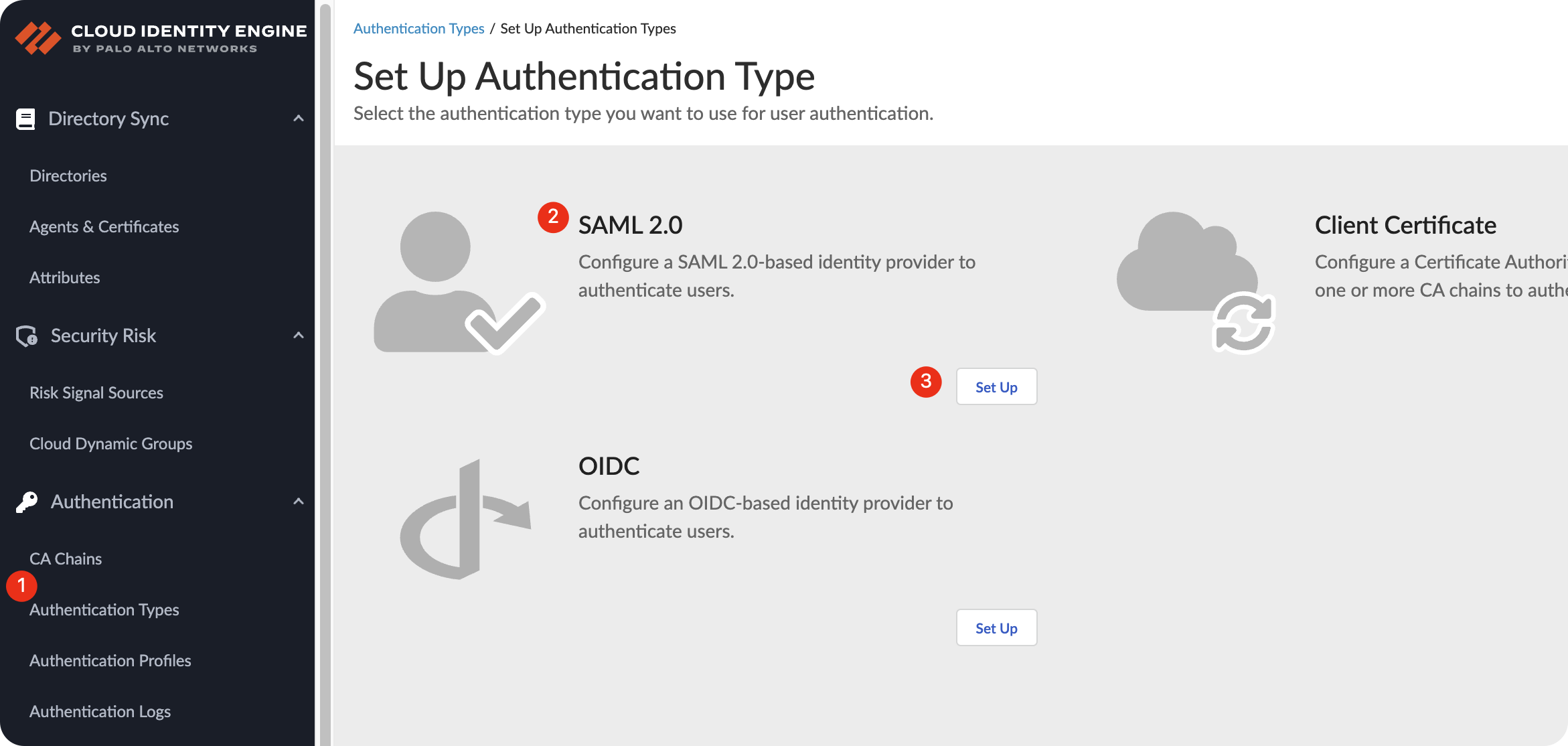

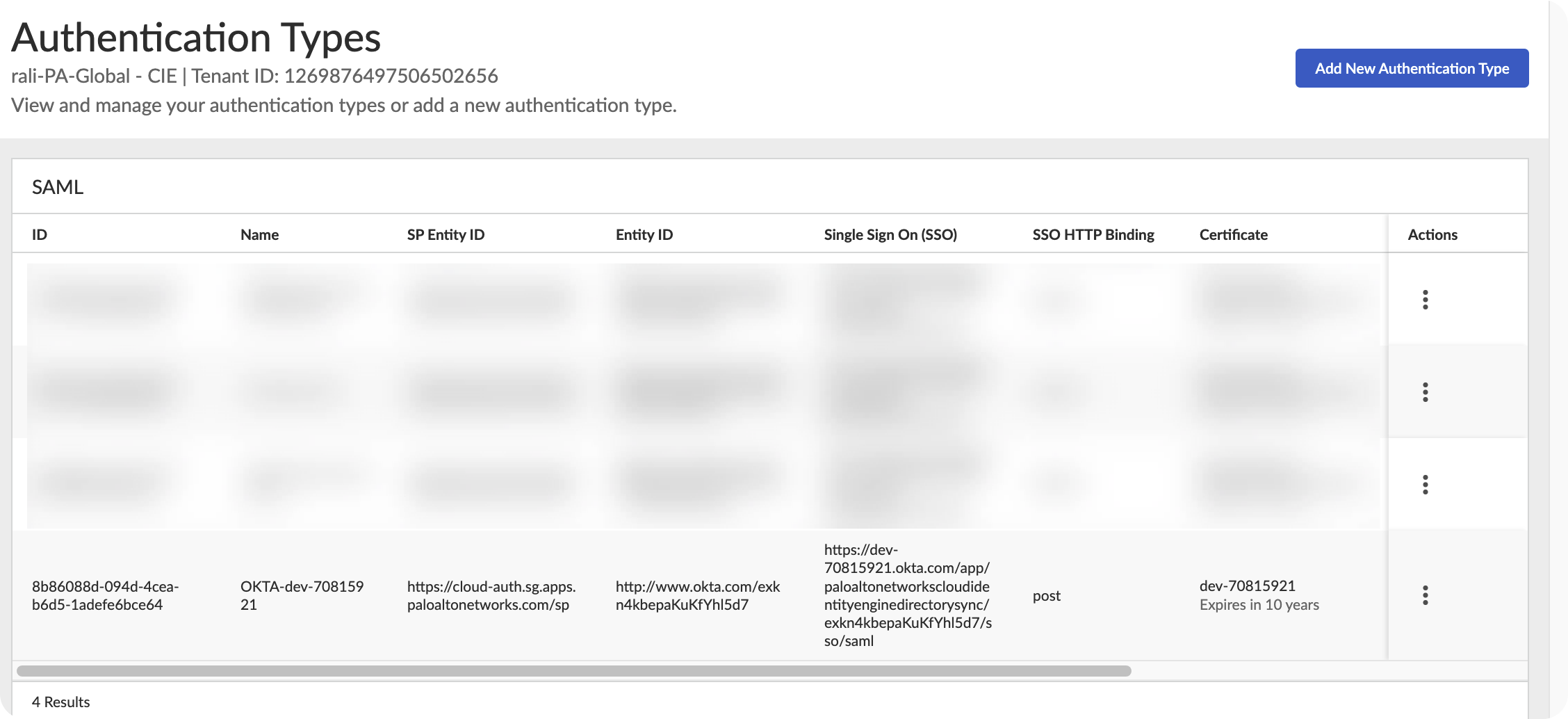

CIE创建OKTA SAML

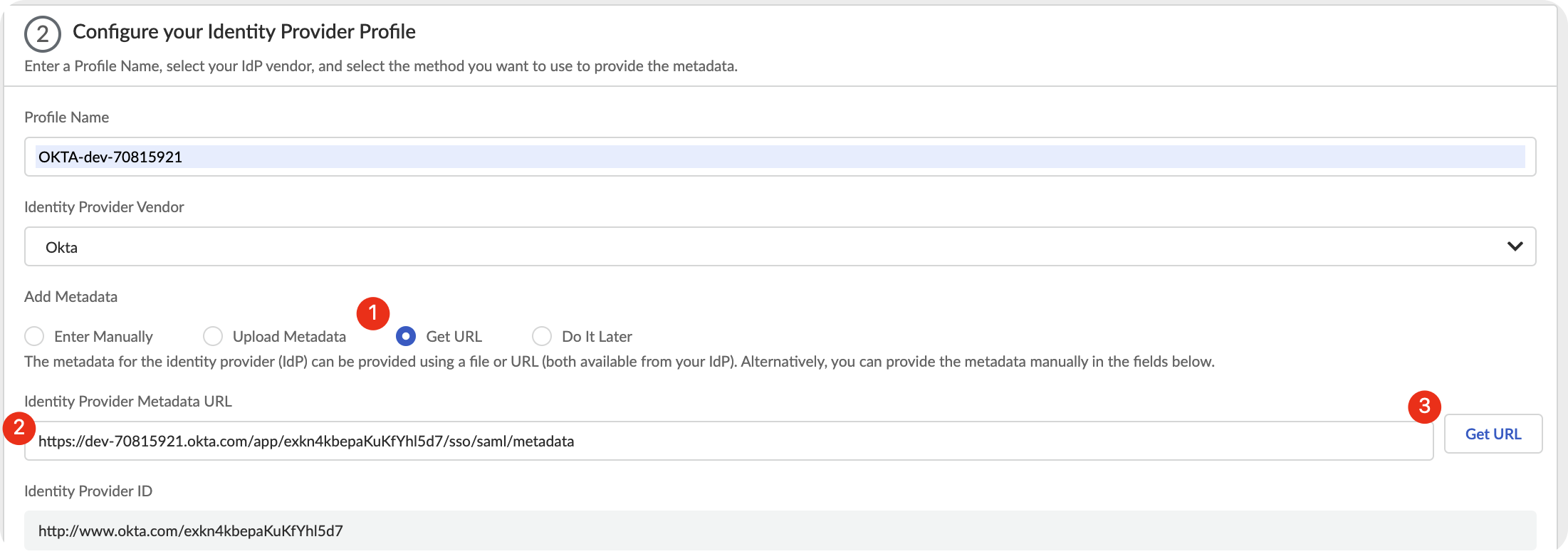

前往CIE的Auth Type,选择SAML 2.0

配置IDP的profile,选择Get URL,然后输入OKTA的Metadata URL,并点击右侧Get

测试验证

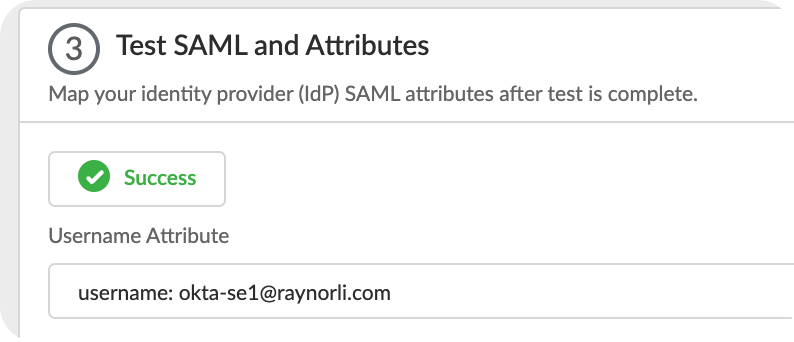

测试并验证SAML协议是否可以通过认证,使用其中一个账户尝试登录,成功后可以看到显示的username

验证成功后提交配置

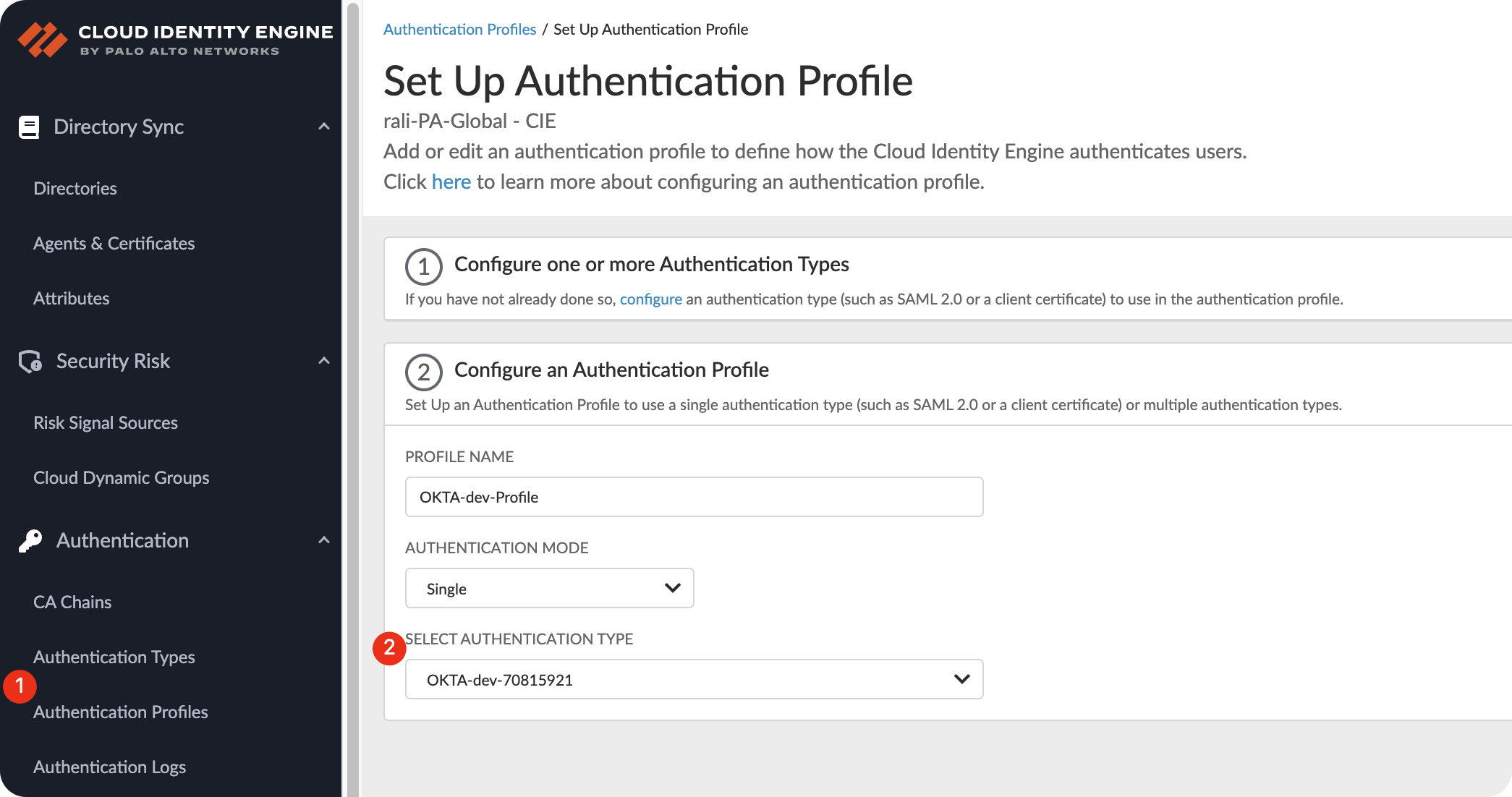

配置成为Auth Profile

配置成Profile,可以选择Single 或 Multiple 模式,以备调用

配置Directory Sync 目录同步

配置OKTA OIDC

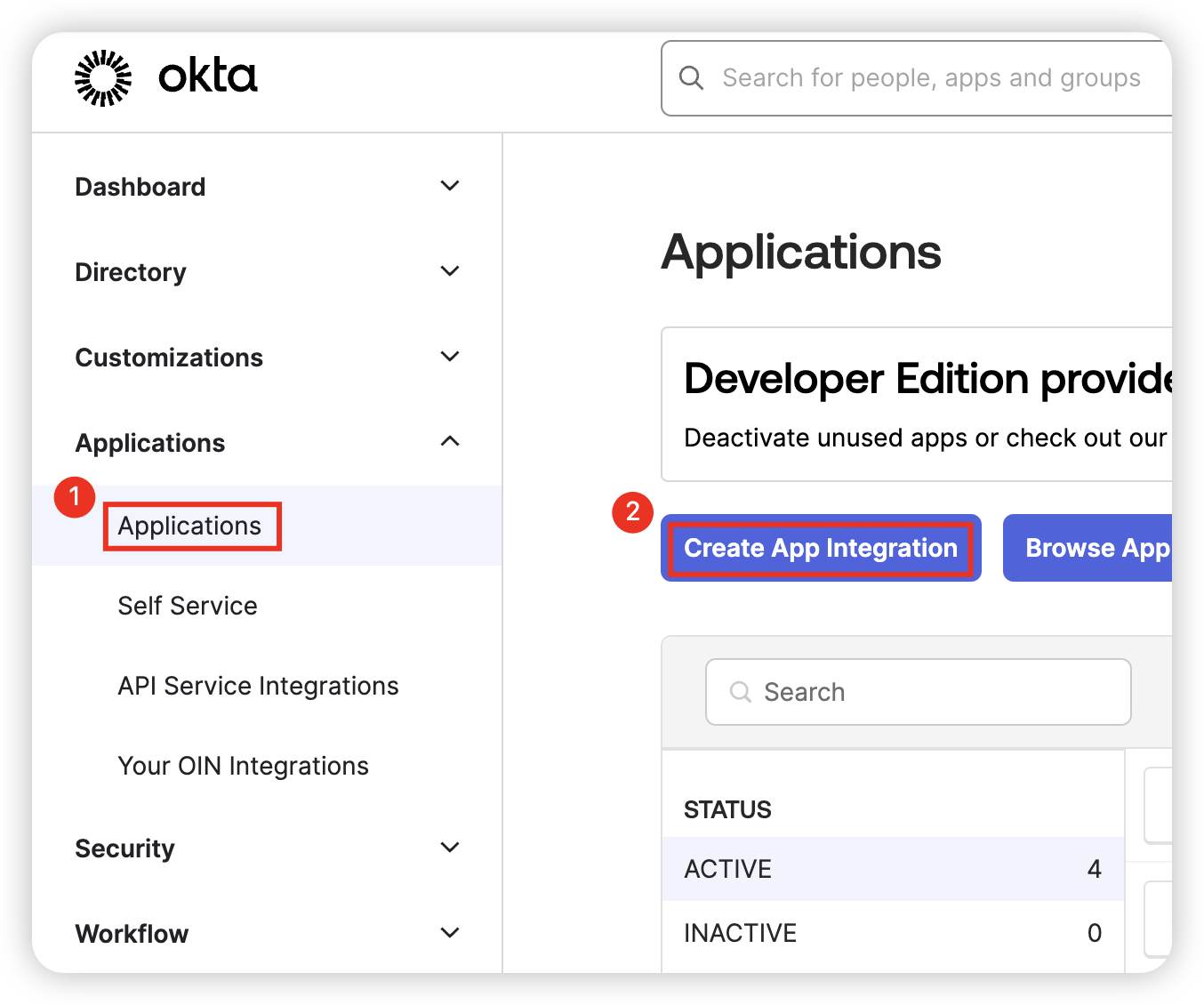

创建Application

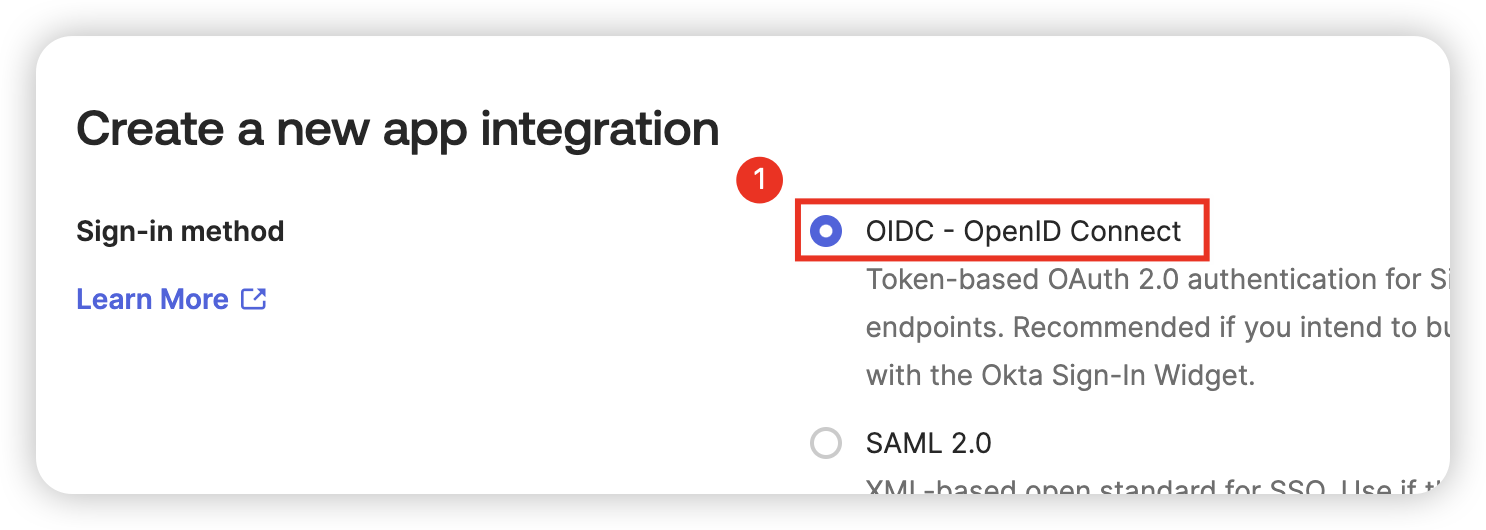

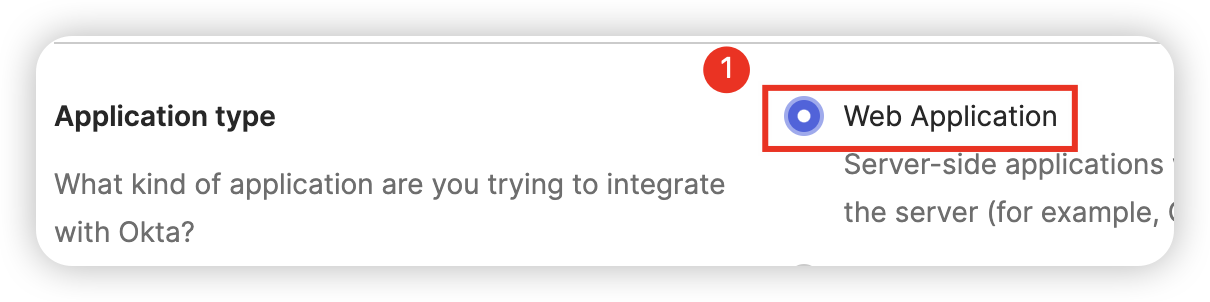

选择OIDC和Web Application

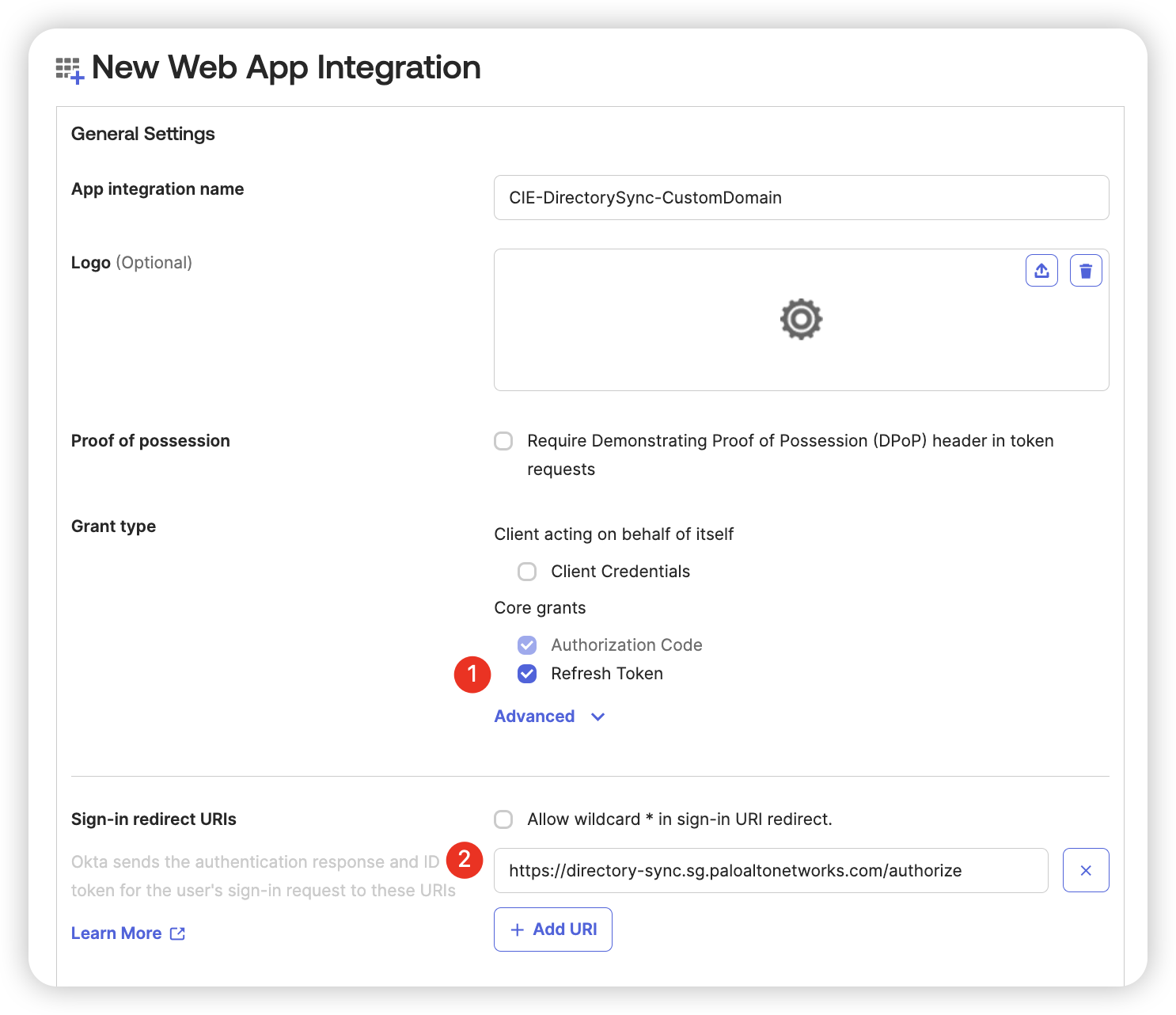

新建App,输入名称,钩上“Refresh Token”,填入Sign-in redirect URL

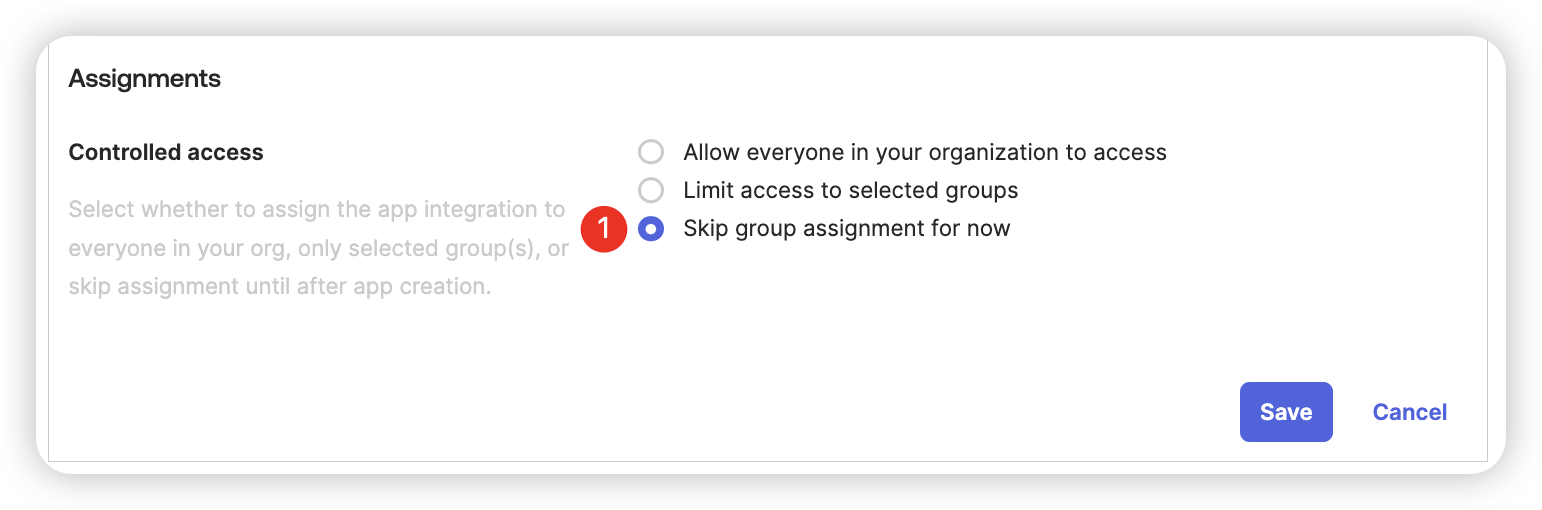

滑动到最下面,先Skip group assign

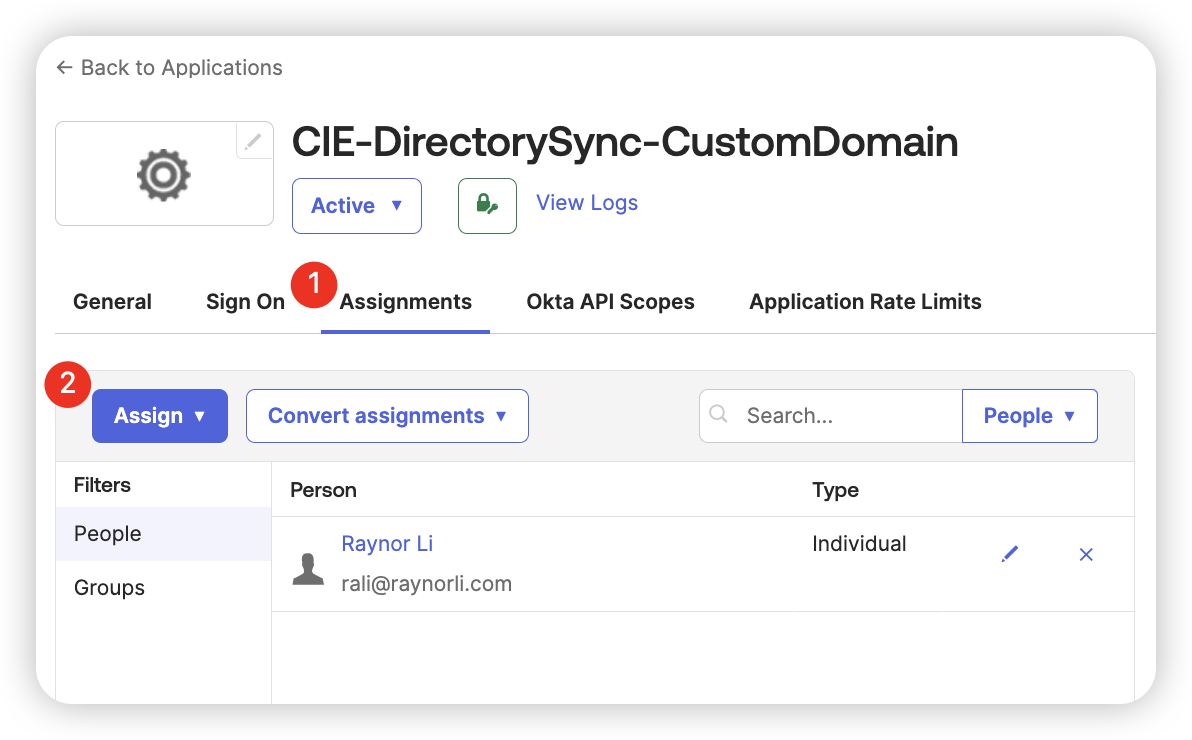

切换到Assignments,将管理员分配到这个应用

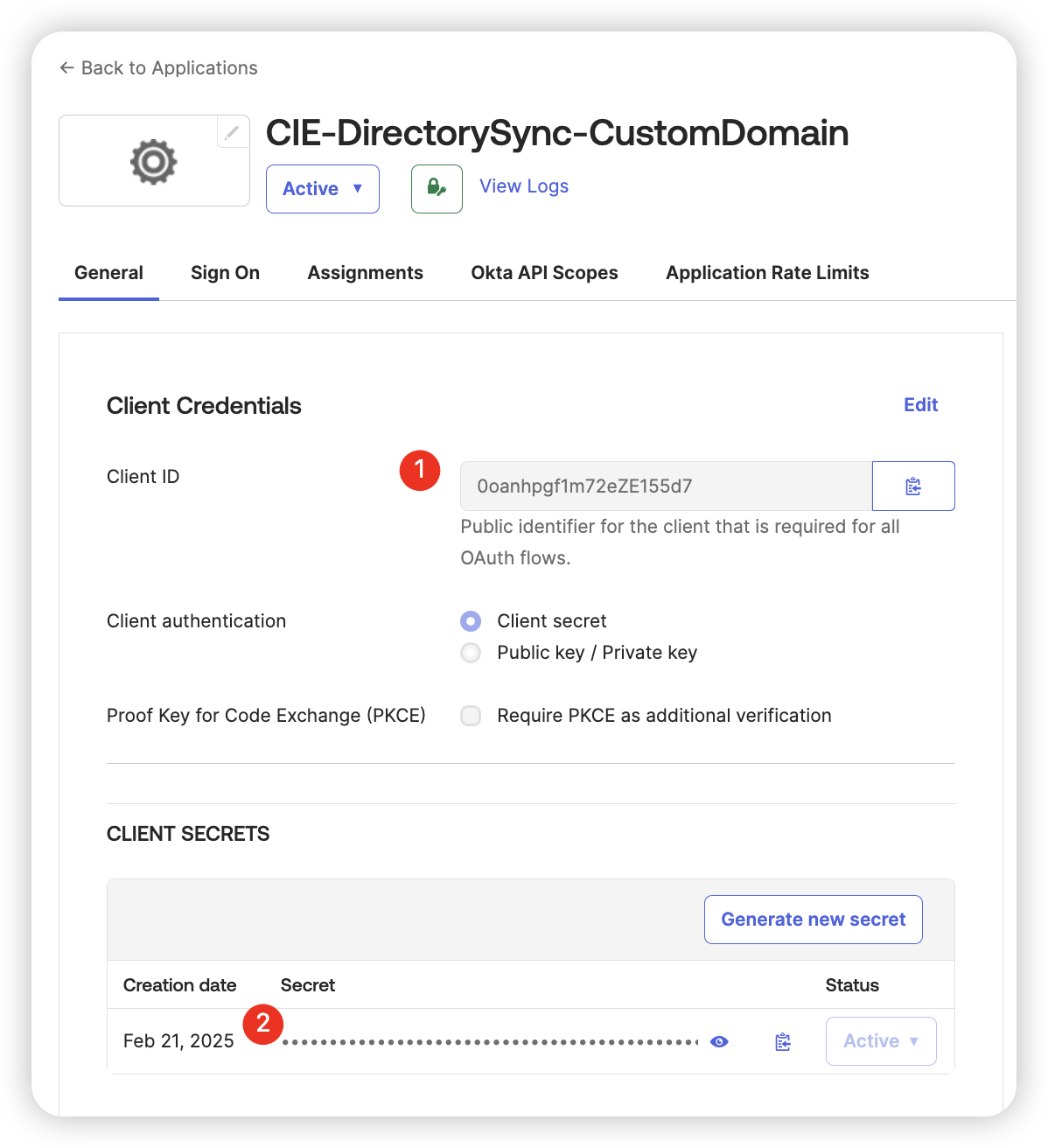

切换到General,记录Client ID和CLIENT SECRETS,后续放在CIE配置中

配置CIE Directory Sync

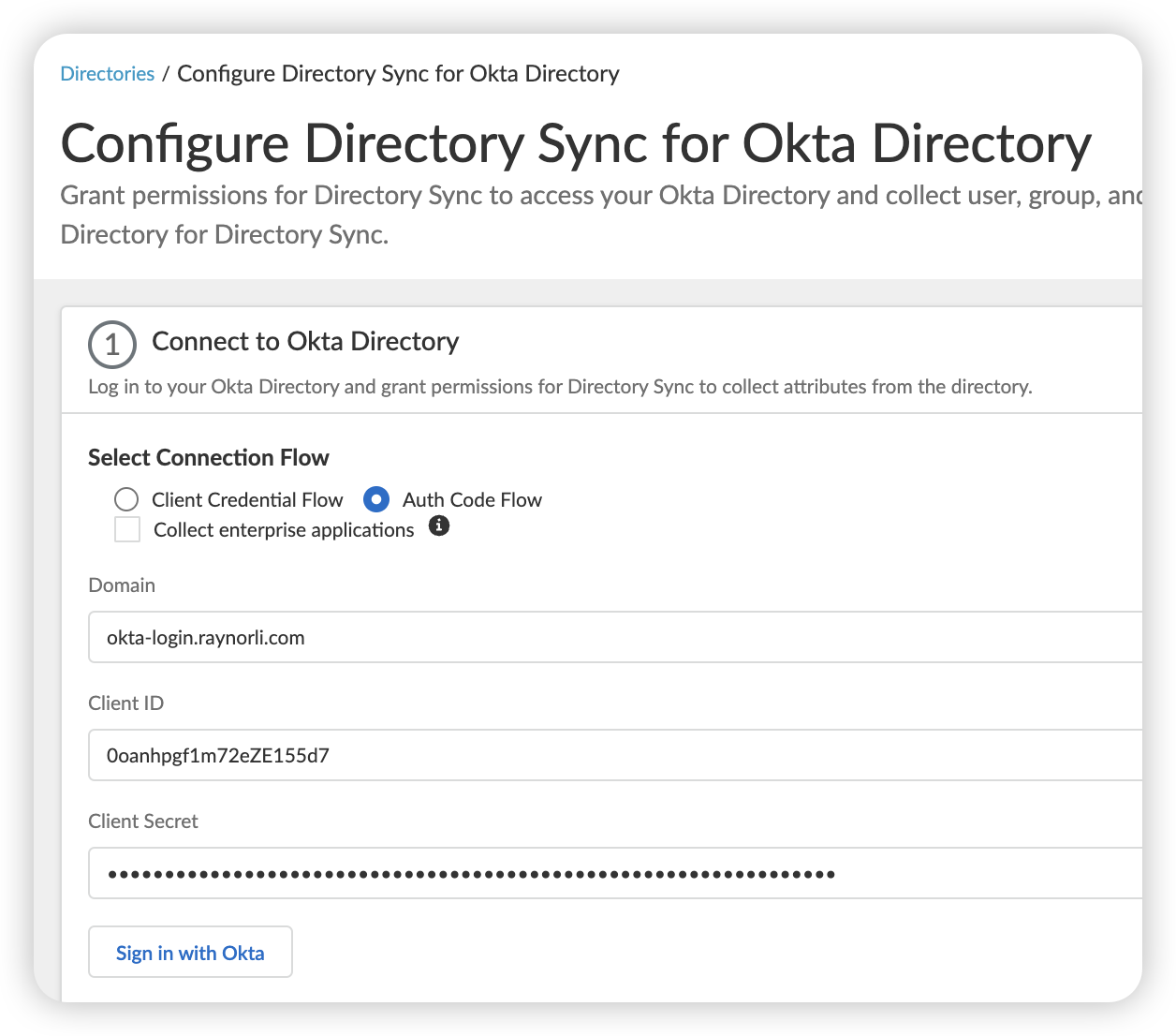

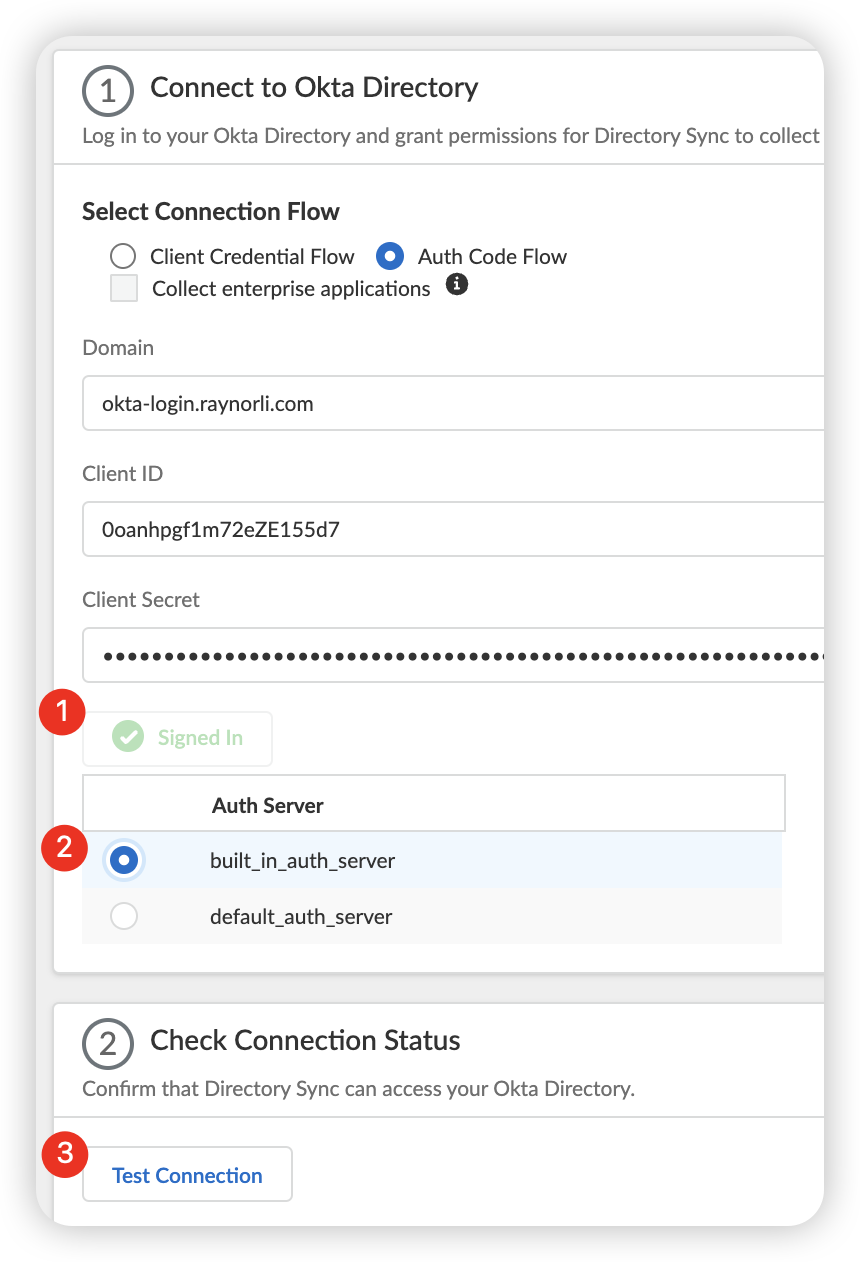

选择OKTA的模板,使用默认的Auth Code Flow,输入Domain,Client ID和Client Secret

测试Sign in with OKTA,使用刚才的Admin账户登录,成功后可以继续Test Connection

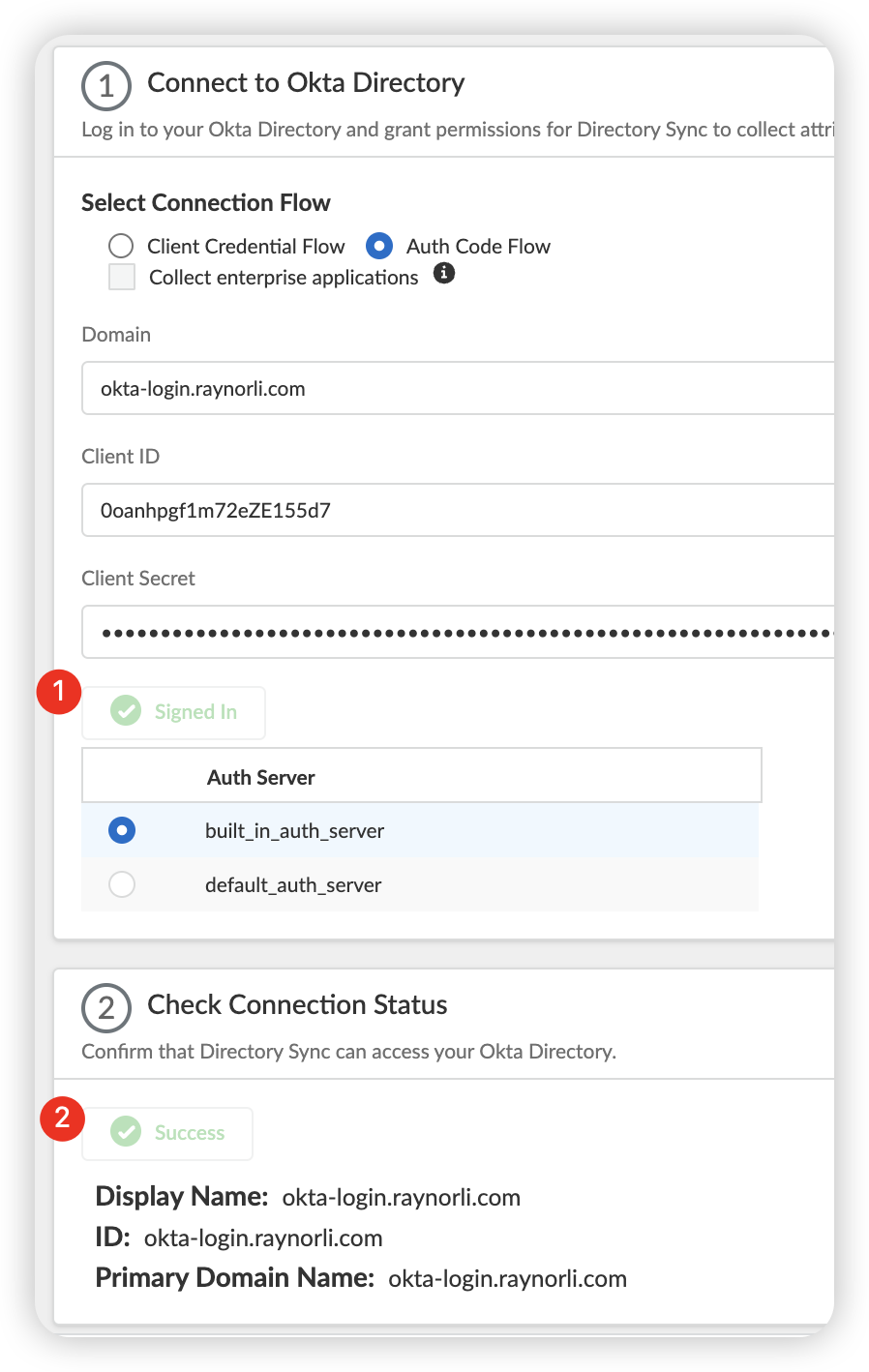

还是用Admin账户登录一次,成功后看到用于OKTA的认证域名成功验证通过(这里我用的是自定义域名)

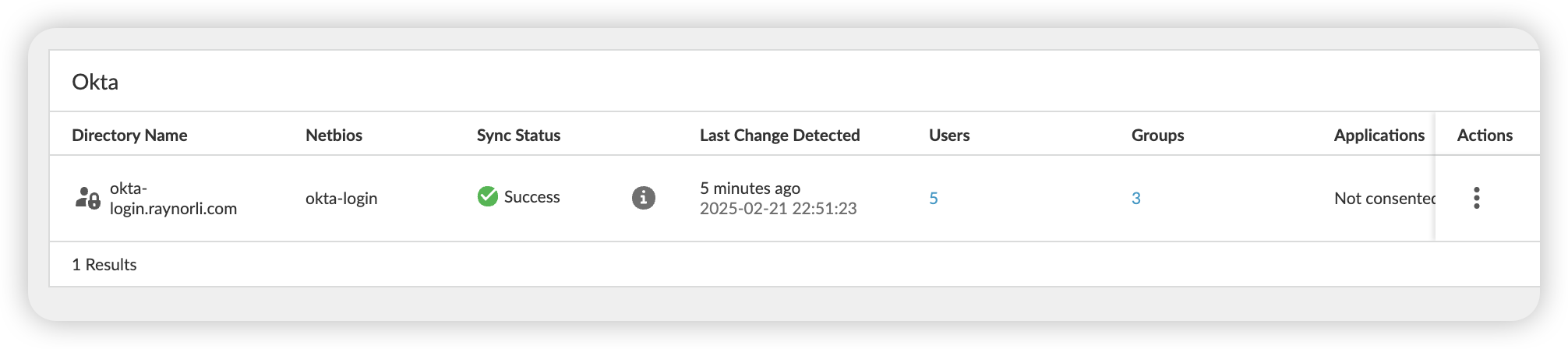

目录同步成功

Tips:在各种Test时可能会出现问题,可以去OKTA的界面查看Logs